rsysloh - 데몬

- syslog는 오래된거고 요즘은 rsyslog를 사용

- rsyslog는 /etc/rsyslog.d

- 실질적으로 남겨진 로그들은 /var/log에 있음

로그 관련 주요 파일

/var/log/messeages

- 대부분의 로그가 이 파일에 기록됨

- 일반 텍스트 형식으로 기록되어 있어 cat이나 vi같은 명령어로 root 사용자만 읽기 가능

/var/log/wtmp

- 사용자 성공한 로그인/로그아웃 정보

- 바이너리 파일로 되어 있어 cat이나 vi로 읽을 수 없음

- 명령어 : last

/var/log/btmp

- 로그인 실패

- 바이너리 파일로 되어 있어 cat이나 vi로 읽을 수 없음

- 명령어 : lastb

/var/log/lastlog

- 최근 성공 로그인

- 바이너리 파일로 되어 있어 cat이나 vi로 읽을 수 없음

- 명령어 : lastlog

기타 로그 파일

- /var/log/secure

- 인증에 기반한 접속과 관련된 로그가 기록되는 로그 파일

- /var/log/maillog

- sendmail 등 메일 관련 작업이 기록되는 로그 파일

- /var/log/xferlog

- FTP 접속과 관련된 작업이 기록되는 로그 파일

- /var/log/cron

- cron 관련 정보가 기록되는 로그 파일

- /var/log/boot.log

- 부팅 시 파일 시스템 체크, 서비스 데몬 관련 정보가 기록되는 로그 파일

- /var/log/dmesg

- 부팅 시에 출력되는 모든 메시지가 기록되는 파일

- dmesg 명령어로 출력 가능하며, 커널 부트 메시지 로그라고 부름

리눅스 방화벽(iptables)

- 리눅스의 패킷 필터링(Packet Filtering)도구로서 방화벽 구서이나 NAT에 사용

- 우분투에서는 ufw가 있음

- 패킷 : 통신할 때 보내는 일정량 데이터

- 설치 되어있는지 확인하는 명령어 : rpm -qa | grep iptables

- 패킷에 대한 동작은 위에서부터 차례로 각 규칙에 대해 검사

- 옵션

- Taget

- ACCEPT : 패킷 받아들임

- DROP : 마치 패킷이 전송된 적이 없던 것처럼 패킷 버 (그냥 멈춤)

- 사용자에게 어떠한 경고 메시지도 보여주지 않은 채 패킷을 드롭

- RETURN : 호출 체인 내에서 패킷 처리를 계속 수행

- REJECT : 패킷 버릴때 경고 메시지 띄움 (바로 거부됨)

- -F(flush) : 모든 chain의 규칙 삭제

- -A : 새로운 규칙 추가

- -p : 특정 프로토콜과 매칭

- -j(jump) : 규칙에 맞는 패킷을 어떻게 처리할 것인가를 명시

- -L : 현재 설정된 규칙 출력

- -D : 규칙 삭제

- -R : 기존 규칙을 새로운 규칙으로 변경

- 사용 명령어 예시 : sudo iptables -R INPUT 3(룰넘버) -p tcp --dport 8880 -j ACCEPT

- Taget

- 답은 테이블 상 위에있는 규칙이 먼저 적용되기 때문에 DROP해서 핑 reply를 안한다.

< 규칙 >

Windows ----(접속 가능) ----> CentOS

Anywhere----(접속 불가능) ----> CentOS

Anywhere----(ping test 가능) ----> CentOS

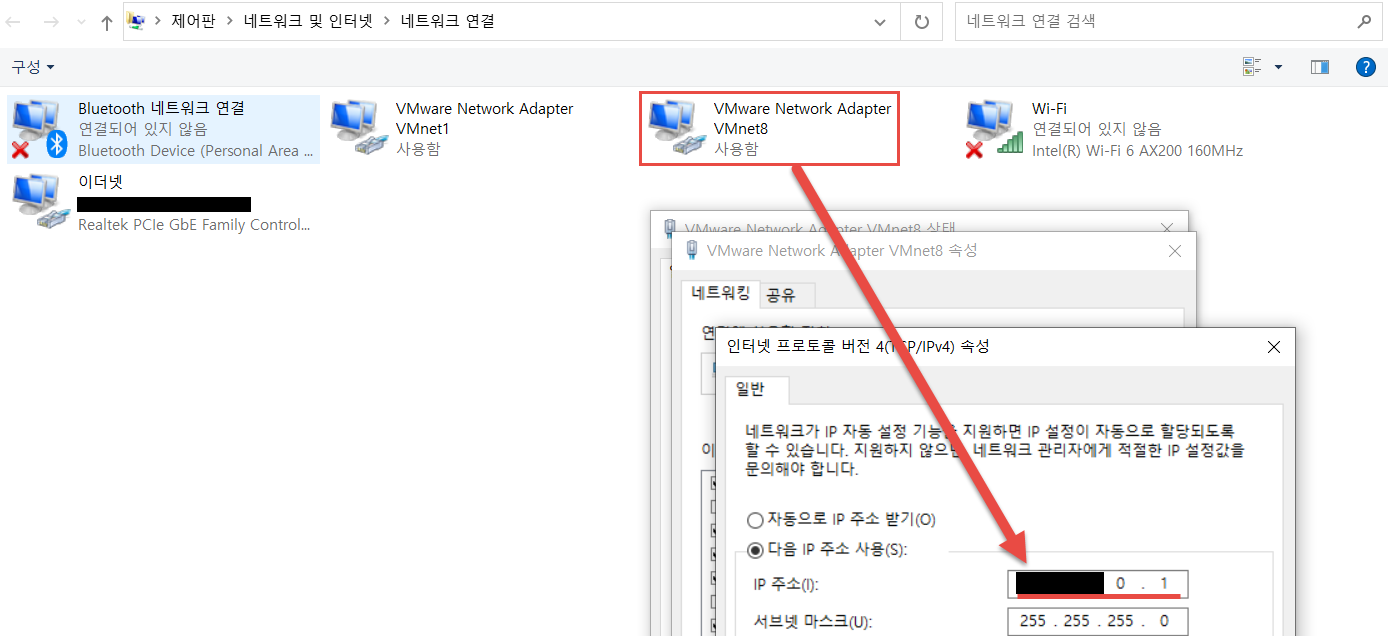

윈도우즈에서 가상환경으로 연결할 때 게이트웨이를 타고 감. 윈도우는 가상환경으로 넘어갈 때 한 번 NAT에서 xxx.xxx.0.1 로 변환되고 그 다음에 가상환경의 Gateway를 타고 가상환경에 도달함 (여기서는 CentOS)

그러니까 xxx.xxx.100.22 -> xxx.xxx.100.254(게이트웨이) -> (VNAT) -> xxx.xxx.0.1 -> (NAT) -> xxx.xxx.0.2(게이트웨이) -> xxx.xxx.0.150 으로 타고 가서 가상환경에 도달함..

NAT에서 0.1과 0.2가 서로 바라보는 형태로 되어있기 때문임

리눅스 방화벽(TCP Wrapper)

- 서비스(데몬)를 차단함

- iptables는 IP, Port, Protocol 기준으로 차단하는데 TCP는 서비스를 기준으로 차단함.

- ex ) sshd:ALL or sshd:IP주소

- 예를들어 포트로 들어는 왔는데 서비스가 안되서 나가거나 함

- iptables가 더 우선됨

- TCP Wrapper는 7계층 차단이나 iptables는 3계층에서 차단함

- iptables는 IP, Port, Protocol 기준으로 차단하는데 TCP는 서비스를 기준으로 차단함.

- ALL(서비스):ALL(IP, 유저명)

- IP : xxx.xxx.0.* 같은 식으로도 지정 가능

'정보보호과정' 카테고리의 다른 글

| 4주차(2) - 2022/03/02 프로그래밍 개론 (0) | 2022.03.02 |

|---|---|

| 4주차(1) - 2022/02/28 프로그래밍 개론 (0) | 2022.02.28 |

| 3주차(3) - 2022/02/23 리눅스 기초 (0) | 2022.02.23 |

| 3주차(2) - 2022/02/22 리눅스 기초(파일과 디렉터리) (0) | 2022.02.22 |

| 3주차(1) - 2022/02/21 리눅스 기초 (0) | 2022.02.21 |